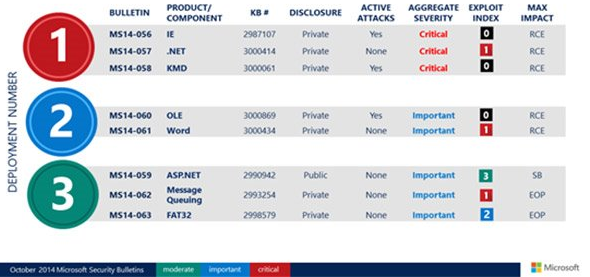

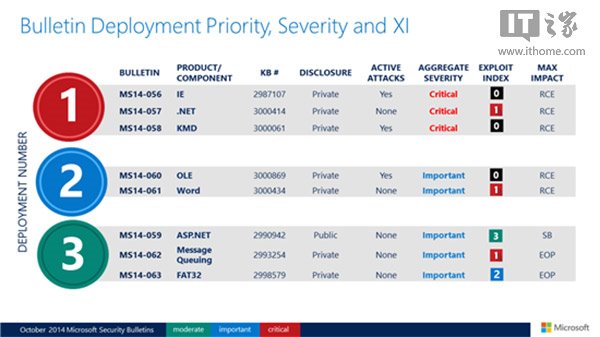

3項(xiàng)嚴(yán)重級(jí)+Win10/8.1 IE更新 微軟發(fā)布安全補(bǔ)丁更新詳情

微軟份安全更新詳細(xì)內(nèi)容,參考如下:

? MS14-056:Internet Explorer 的累積性安全更新 (2987107) (嚴(yán)重)

此安全更新可解決 Internet Explorer 中 14 個(gè)秘密報(bào)告的漏洞。最嚴(yán)重的漏洞可能在用戶使用 Internet Explorer 查看特制網(wǎng)頁(yè)時(shí)允許遠(yuǎn)程執(zhí)行代碼。成功利用這些漏洞的攻擊者可以獲得與當(dāng)前用戶相同的用戶權(quán)限。那些帳戶被配置為擁有較少系統(tǒng)用戶權(quán)限的客戶比具有管理用戶權(quán)限的客戶受到的影響要小。

? MS14-057:.NET Framework 中的漏洞可能允許遠(yuǎn)程執(zhí)行代碼 (3000414) (嚴(yán)重)

此安全更新可解決 Microsoft .NET Framework 中三個(gè)秘密報(bào)告的漏洞。如果攻擊者將包含國(guó)際字符的特制 URI 請(qǐng)求發(fā)送到 .NET Web 應(yīng)用程序,則其中最嚴(yán)重的漏洞可能允許遠(yuǎn)程執(zhí)行代碼。在 .NET 4.0 應(yīng)用程序中,容易受到攻擊的功能 (iriParsing) 默認(rèn)情況下被禁用;要利用該漏洞,應(yīng)用程序必須明確啟用此功能。在 .NET 4.5 應(yīng)用程序中,iriParsing 默認(rèn)情況下啟用,不能被禁用。

? MS14-058:內(nèi)核模式驅(qū)動(dòng)程序中的漏洞可能允許遠(yuǎn)程執(zhí)行代碼 (3000061) (嚴(yán)重)

此安全更新可解決 Microsoft Windows 中兩個(gè)秘密報(bào)告的漏洞。如果攻擊者誘使用戶打開(kāi)特制文檔或訪問(wèn)包含嵌入 TrueType 字體的不受信任的網(wǎng)站,則其中較為嚴(yán)重的漏洞可能允許遠(yuǎn)程執(zhí)行代碼。但是在所有情況下,攻擊者無(wú)法強(qiáng)制用戶執(zhí)行這些操作。相反,攻擊者必須說(shuō)服用戶這樣做,方法通常是讓用戶單擊電子郵件或 Instant Messenger 消息中的鏈接。

? MS14-059:ASP.NET MVC 中的漏洞可能允許繞過(guò)安全功能 (2990942) (重要)

此安全更新解決了 ASP.NET MVC 中一個(gè)公開(kāi)披露的漏洞。如果攻擊者誘使用戶單擊特制鏈接或訪問(wèn)包含旨在利用漏洞的特制內(nèi)容的網(wǎng)頁(yè),則此漏洞可能允許繞過(guò)安全功能。在基于 Web 的攻擊情形中,攻擊者可能擁有一個(gè)旨在通過(guò) Web 瀏覽器利用漏洞的特制網(wǎng)站,然后誘使用戶查看該網(wǎng)站。攻擊者還可能利用受到破壞的網(wǎng)站以及接受或宿主用戶提供的內(nèi)容或廣告的網(wǎng)站。這些網(wǎng)站可能包含可以利用此漏洞的特制內(nèi)容。但是在所有情況下,攻擊者無(wú)法強(qiáng)制用戶查看由攻擊者控制的內(nèi)容。相反,攻擊者必須誘使用戶采取行動(dòng),方法通常是讓用戶單擊電子郵件或 Instant Messenger 消息中的鏈接以使用戶鏈接到攻擊者的網(wǎng)站,或者讓用戶打開(kāi)通過(guò)電子郵件發(fā)送的附件。

? MS14-060:Windows OLE 中的漏洞可能允許遠(yuǎn)程執(zhí)行代碼 (3000869) (重要)

此安全更新可解決 Microsoft Windows 中一個(gè)秘密報(bào)告的漏洞。如果用戶打開(kāi)包含特制 OLE 對(duì)象的 Microsoft Office 文件,則該漏洞可能允許遠(yuǎn)程執(zhí)行代碼。成功利用此漏洞的攻擊者可以在當(dāng)前用戶的上下文中運(yùn)行任意代碼。如果當(dāng)前用戶使用管理用戶權(quán)限登錄,則攻擊者可隨后安裝程序;查看、更改或刪除數(shù)據(jù);或者創(chuàng)建擁有完全用戶權(quán)限的新帳戶。那些帳戶被配置為擁有較少用戶權(quán)限的用戶比具有管理用戶權(quán)限的用戶受到的影響要小。

? MS14-061:Microsoft Word 和 Office Web Apps 中的漏洞可能允許遠(yuǎn)程執(zhí)行代碼 (3000434) (重要)

此安全更新可解決 Microsoft Office 中一個(gè)秘密報(bào)告的漏洞。如果攻擊者誘使用戶打開(kāi)特制 Microsoft Word 文件,此漏洞可能允許遠(yuǎn)程執(zhí)行代碼。成功利用該漏洞的攻擊者可以獲得與當(dāng)前用戶相同的用戶權(quán)限。如果當(dāng)前用戶使用管理用戶權(quán)限登錄,則攻擊者可隨后安裝程序;查看、更改或刪除數(shù)據(jù);或者創(chuàng)建擁有完全用戶權(quán)限的新帳戶。那些帳戶被配置為擁有較少用戶權(quán)限的用戶比具有管理用戶權(quán)限的用戶受到的影響要小。

? MS14-062:消息隊(duì)列服務(wù)中的漏洞可能允許特權(quán)提升 (2993254) (重要)

此安全更新可解決 Microsoft Windows 中一個(gè)公開(kāi)披露的漏洞。如果攻擊者向消息隊(duì)列服務(wù)發(fā)送特制輸入/輸出控制 (IOCTL) 請(qǐng)求,則該漏洞可能允許特權(quán)提升。成功利用此漏洞便可完全訪問(wèn)受影響的系統(tǒng)。默認(rèn)情況下,消息隊(duì)列組件不安裝在任何受影響的操作系統(tǒng)版本上,而僅由具有管理特權(quán)的用戶啟用。只有手動(dòng)啟用“消息隊(duì)列服務(wù)”組件的客戶才可能受此問(wèn)題的影響。

? MS14-063:FAT32 磁盤分區(qū)驅(qū)動(dòng)程序中的漏洞可能允許特權(quán)提升 (2998579) (重要)

此安全更新可解決 Microsoft Windows 中一個(gè)秘密報(bào)告的漏洞。Windows FASTFAT 系統(tǒng)驅(qū)動(dòng)程序與 FAT32 磁盤分區(qū)進(jìn)行交互的方式中存在一個(gè)特權(quán)提升漏洞。成功利用此漏洞的攻擊者可以使用提升的特權(quán)執(zhí)行任意代碼。

本次IE11更新還帶來(lái)了部分功能上的變化,例如新的標(biāo)簽卡頁(yè)面新增Bing搜索欄、原來(lái)經(jīng)常訪問(wèn)的站點(diǎn)模塊下移等。

相關(guān)文章:

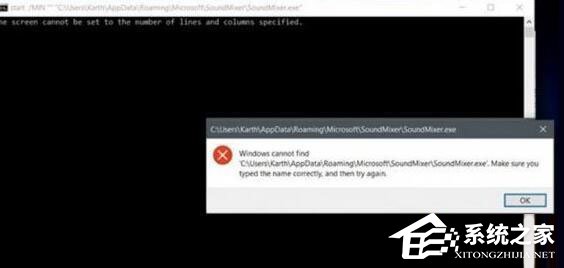

1. Win10 1709以管理員運(yùn)行命令提示符報(bào)錯(cuò)Soundmixer.exe怎么辦?2. WinXP系統(tǒng)msconfig打不開(kāi)怎么辦?3. 如何清理注冊(cè)表垃圾 金山衛(wèi)士清理注冊(cè)表方法介紹4. Win7電腦U盤讀取不出來(lái)怎么辦?Win7電腦U盤讀取不出來(lái)的解決方法5. Linux桌面背景怎么設(shè)置為圖片拉伸顯示?6. Win10如何搭建FTP服務(wù)器以實(shí)現(xiàn)快速傳輸文件?7. Win10系統(tǒng)我的電腦怎么放在桌面?8. 電腦藍(lán)屏死機(jī)是什么原因?四種電腦藍(lán)屏死機(jī)原因及解決方法匯總9. Win11更新提示0x80070003錯(cuò)誤代碼10. 不符合要求的老電腦升級(jí)Beta和Dev版本的Win11系統(tǒng)的方法

網(wǎng)公網(wǎng)安備

網(wǎng)公網(wǎng)安備